در پست قبل یک سناریو تعریف کردیم که در آن "باب" و "آلیس"، پادشاه و فرماندهی زبده اش، در شرایطی قرار گرفته اند که باید مدام از طریق نامه تصیمات مهم جنگی خود را مبادله کنند؛ آنگاه آمدیم و معیارهایی را که از نظر ما، باید در مورد نامههای خود در نظر میگرفتند را بیان کردیم. حال میپردازیم به آنچه که واقعا گذشت ...

الگوریتم سزار:

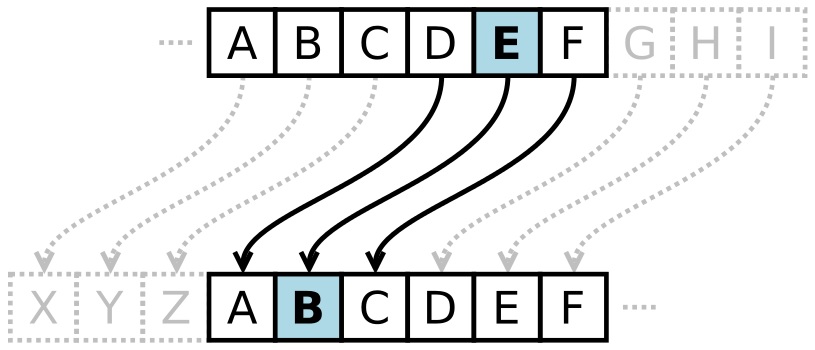

"باب" جلسه ای دو نفره و محرمانه با "آلیس" تشکیل داد و با او در مورد نحوهی ارسال نامه ها مشورت کرد. چیزی که در ابتدا باب میخواست این بود که هیچ کسی جز آلیس قادر به فهمیدن محتوای نامه و دستورات نباشد. در این جلسه تصمیم باب و آلیس بر این شد که در متن نامه به جای هر حرف، حرف سه جایگاه قبل تر را جایگزین کنند. به این صورت که به جای A حرف X، به جای B حرف Y و ...

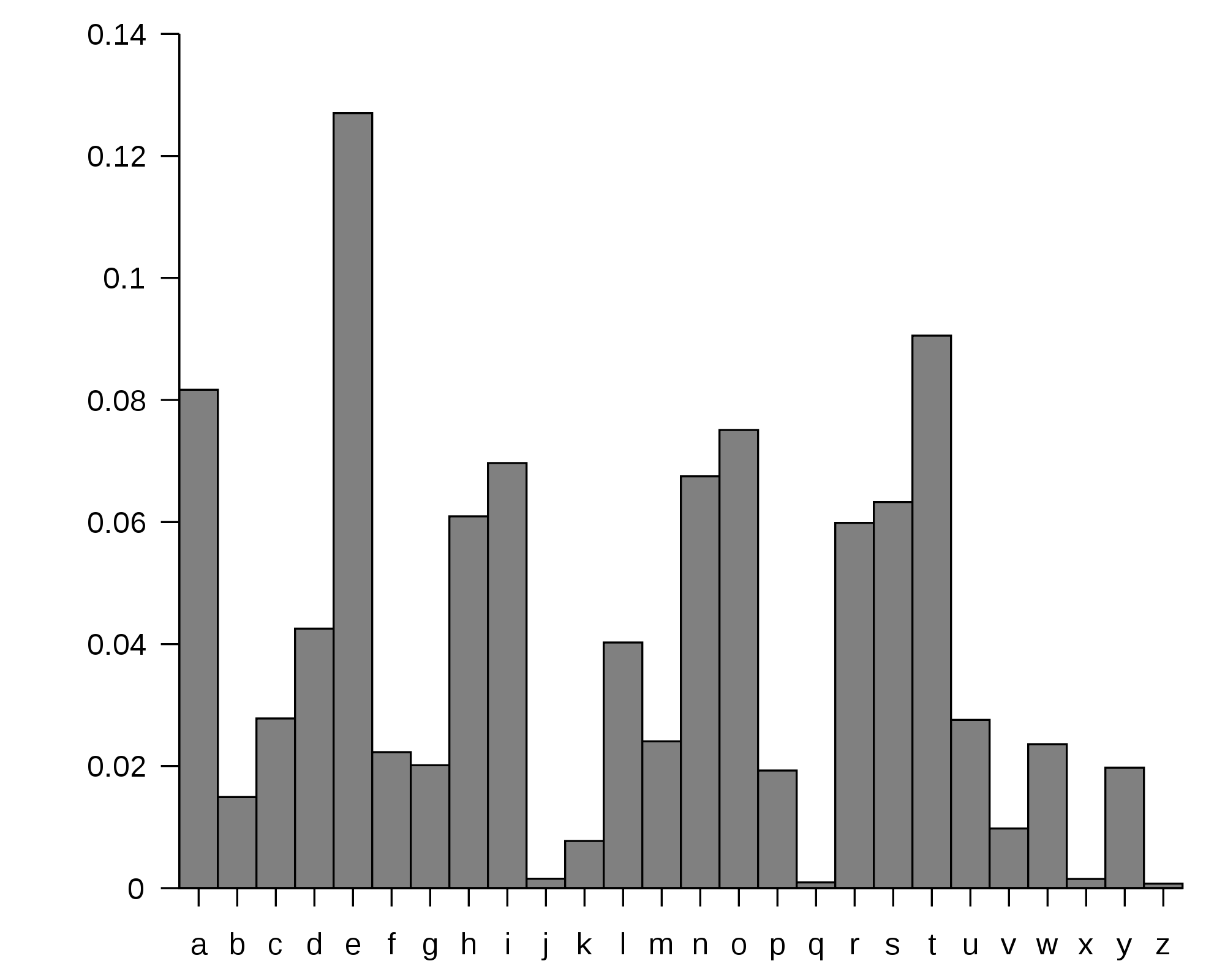

با روند فوق که در اصل یک نوع انکدینگ به حساب میآید (زیرا به نوعی فرمت حروف عوض شده است، و در صورتی که الگوریتم فاش شود، چیزی به عنوان کلید لازم نداریم و هر کسی میتواند داده ها را به حالت اولیه بازگرداند) به ظاهر محرمانگی نامههای تبادلی تضمین میشود، اما چیزی که بعدها باب و آلیس کشف کردند این بود که در نامه هایی نهایی درصد تکرار حروف میتواند باعث فاش شدن متن اصلی شود. یعنی از آنجا که پر تکرار ترین حرف انگلیسی E است، در نامه های رمز شده، پرتکرارترین حرف را اگر با E جایگزین کنیم، به متن اصلی نزدیک میشویم. به همین ترتیب تک حروف های منفرد، به احتمال زیاد یا I هستند یا A. این قبیل نتیجه گیری ها که همگی به علت یکسان نبودن احتمال ظاهر شدن حروف مختلف در خروجی نهایی نامه هاست، به سادگی میتوانست موجب رمزگشایی نامهها شود و بنابرین آلیس و باب باید به دنبال راهکار دیگری میبودند ...

[پایان داستان باب و آلیس!!!/به علت زیاد بودن مطالب]

شکل: نسبت تکرار حروف مختلف در یک متن انگلیسی

نکته: در دنیای رمزنگاری، الگوریتم فوق به نام الگوریتم سزار معروف است، زیرا برای اولین بار ژولیوس سزار پادشاه رومی برای ارتباط با فرماندهانش استفاده شد. از نام های دیگر آن میتوان به Shift Cipher، Caesar Code و Caesar shift اشاره کرد.

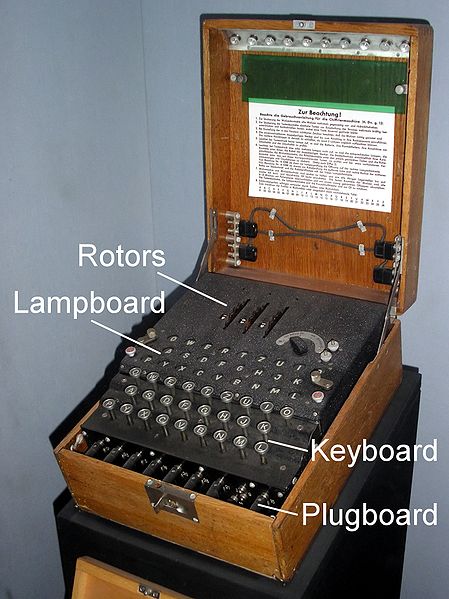

ماشین Enigma:

پس از الگوریتم سزار، دومین روش مشهوری که در روند توسعهی رمزنگاری وجود دارد، ماشین انیگما است. این وسیلهی سخت افزاری توسط آلمانها در جنگ جهانی دوم ابداع و استفاده شد.

جهت اطلاع دقیق از نحوه ی عملکرد این دستگاه میتوانید به این بخش از ویکیپدیا مراجعه کنید. ولی در نهایت خروجی های این دستگاه نیز توسط دانشمندان وابسته به متفقین رمزشکنی شد و رفته رفته گامهایی به سوی الگوریتم هایی مبتنی بر عملیات های ریاضی قویتر برداشته شد.

قسمت بعدی: بررسی تقسیم بندی الگوریتمهای رمزنگاری

دیدار تو گر صبح ابد هم دَهَدَم دست